网络安全研究人员正在呼吁关注免费使用的浏览器自动化框架,威胁参与者越来越多地将其用作攻击活动的一部分。

Cymru 团队的研究人员在周三发布的一份新报告中表示: “该框架包含许多我们评估的功能,这些功能可能被用于启用恶意活动。”

“该框架的技术准入门槛故意保持在较低水平,这有助于创建一个由内容开发者和贡献者组成的活跃社区,地下经济中的参与者会宣传他们的时间来创建定制工具。”

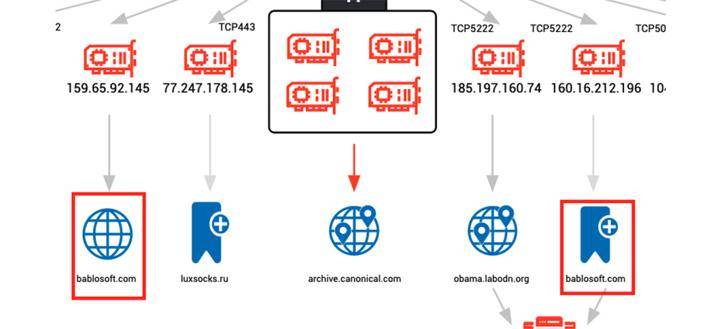

这家美国网络安全公司表示,它观察到与Bumblebee、BlackGuard和RedLine Stealer等恶意软件相关的命令和控制 (C2) IP 地址与 Bablosoft的下载子域(“downloads.bablosoft[.]com”)建立了连接。浏览器自动化工作室 (BAS) 的制造商。

Bablosoft 之前曾在 2021 年 2 月由云安全和应用程序交付公司 F5记录,指出该框架能够以类似于 Puppeteer 和 Selenium 等合法开发人员工具的方式在谷歌的 Chrome 浏览器中自动执行任务。

子域 IP 地址的威胁遥测 – 46.101.13[.]144 – 显示绝大多数活动来自俄罗斯和乌克兰的位置,开源情报表明 Bablosoft 的所有者据称位于乌克兰首都基辅。

怀疑恶意软件活动的运营商连接到 Bablosoft 子域的目的是下载其他工具,以用作后期利用活动的一部分。

还确定了几个与加密劫持恶意软件相关的主机,例如 XMRig 和 Tofsee,它们与名为“fingerprints.bablosoft[.]com”的第二个子域进行通信,以使用帮助挖掘恶意软件隐藏其行为的服务。

研究人员说:“根据已经使用 Bablosoft 网站上提供的工具的攻击者数量,我们只能期望看到 BAS 成为威胁攻击者工具包中更常见的元素。”