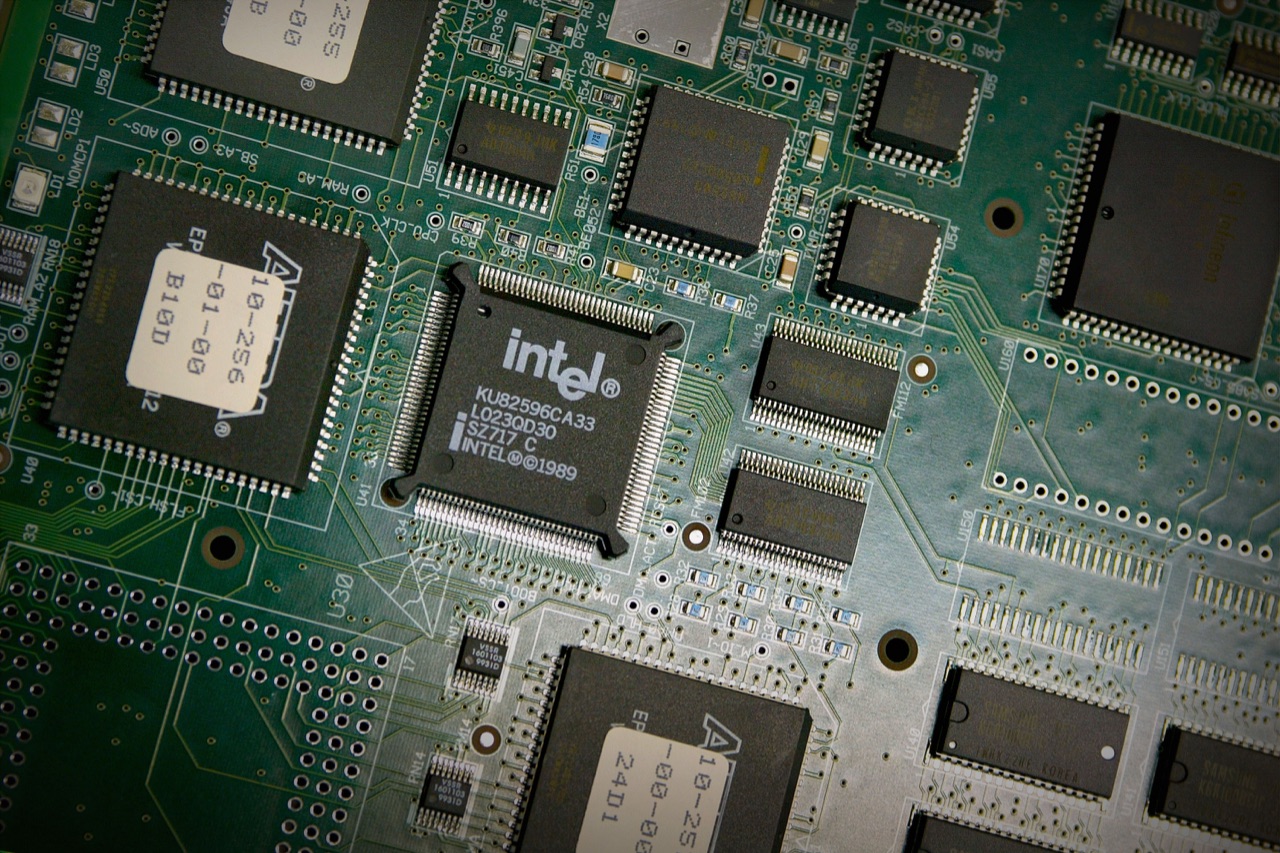

引述外媒报道,安全研究人员在英特尔发现了一类新的漏洞 芯片,如果被利用,可用于直接从处理器窃取敏感信息。

这些错误让人想起Meltdown和Spectre,它利用了投机执行的弱点,这是现代处理器工作方式的重要组成部分。推测性执行有助于处理器在一定程度上预测应用程序或操作系统接下来和不久将来可能需要的内容,从而使应用程序运行更快,更高效。如果需要,处理器将执行其预测,如果不需要,则丢弃它们。

两个崩溃和幽灵 泄露的敏感数据短暂存储在处理器中,包括密码 – 例如密码,密钥和帐户令牌以及私人消息。

现在,一些同样的研究人员又回来了一轮全新的数据漏洞。

“ZombieLoad”,因为它被称为是一个侧信道攻击针对英特尔的芯片,这让黑客有效地利用设计缺陷,而不是注入恶意代码。英特尔表示ZombieLoad由四个漏洞组成,研究人员在一个月前向芯片制造商报告了这些漏洞。

几乎每台拥有可追溯到2011年的英特尔芯片的计算机都受到漏洞的影响。据说AMD和ARM芯片不像早期的侧通道攻击那样易受攻击。

ZombieLoad的名称取自“僵尸负载”,即处理器无法理解或正确处理的大量数据,迫使处理器向处理器的微码请求帮助以防止崩溃。应用程序通常只能看到自己的数据,但是这个错误允许数据流过这些边界墙。研究人员表示,ZombieLoad将泄漏处理器核心当前加载的所有数据。英特尔表示微码的补丁将有助于清除处理器的缓冲区,防止数据被读取。

实际上,研究人员在一个概念验证视频中表明,可以利用这些漏洞来查看一个人实时访问哪些网站,但可以很容易地重新利用这些网站来获取用于登录受害者在线的密码或访问令牌账户。

像Meltdown和Spectre一样,受ZombieLoad影响的PC和笔记本电脑也不仅仅是易受攻击的云。ZombieLoad可以在虚拟机中触发,虚拟机旨在与其他虚拟系统及其主机设备隔离。

发现最新一轮芯片漏洞的研究人员之一丹尼尔格鲁斯表示,它的工作原理“就像”在PC上工作,可以从处理器读取数据。这可能是云环境中的一个主要问题,其中不同客户的虚拟机在同一服务器硬件上运行。

他们说,虽然没有公开报道攻击,但研究人员无法排除这些攻击,任何攻击都不会留下痕迹。

这对普通用户意味着什么?一个人没有必要恐慌。

这些远远不是攻击者可以立即接管您的计算机的驱动攻击。格鲁斯表示,它“比幽灵更容易”,但“比崩溃更难” – 两者都需要一套特定的技能和努力才能用于攻击。

但是,如果漏洞利用代码在应用程序中编译或作为恶意软件提供,“我们可以进行攻击,”他说。

有很多方法可以入侵计算机并窃取数据。但是,对投机性执行和旁道攻击的研究重点仍处于起步阶段。随着越来越多的调查结果曝光,数据窃取攻击有可能变得更容易利用和更简化。

但是,与任何可用补丁的漏洞一样,请安装它们。

英特尔已发布微码以修补易受攻击的处理器,包括Intel Xeon,Intel Broadwell,Sandy Bridge,Skylake和Haswell芯片。英特尔Kaby Lake,Coffee Lake,Whiskey Lake和Cascade Lake芯片也受到影响,以及所有Atom和Knights处理器。

但其他科技巨头,如消费者PC和设备制造商,也在发布补丁作为抵御可能攻击的第一道防线。

电脑制造商Apple和微软和浏览器制造商谷歌已发布补丁,其他公司预计会跟进。

在与TechCrunch的一次电话会议中,英特尔表示,与以前的补丁一样,微代码更新会对处理器性能产生影响。英特尔发言人告诉TechCrunch,大多数修补后的消费者设备在最坏的情况下可能会受到3%的性能损失,在数据中心环境中则高达9%。但是,发言人说,在大多数情况下,它不太可能引人注意。

英特尔和格鲁斯及其团队都没有发布漏洞利用代码,因此对普通用户没有直接和直接的威胁。

但是今天补丁已经推出,没有理由在任何可能的情况下都有机会防止这种攻击。